¿Qué es y cómo funciona el ransomware? Daños y principales industrias donde ataca

Más de 300,000 nuevas piezas de malware aparecen cada día, según WebARX Security. Esto significa que cada minuto nacen aproximadamente 208 programas maliciosos capaces de infligir daños irreparables en las organizaciones.

En pocas palabras, el ransomware es un tipo de malware (programa malicioso) que impide a los usuarios acceder a sus archivos o su sistema operativo hasta que paguen un rescate. Esto lo hace bloqueando el acceso al sistema o cifrando los documentos.

Las víctimas reciben un mensaje que les informa que deben pagar cierta cantidad de dinero para recuperar el acceso a su sistema o datos. Por lo general existe una restricción de tiempo para completar el pago; de lo contrario, amenazan a los dueños con eliminar sus archivos de forma permanente o hacerlos públicos en la web. Cabe destacar que, como víctima, aunque pagues el rescate no hay garantía de que te entregarán la clave de descifrado.

¿Cómo funciona el ransomware?

Hay 2 tipos de ransomware y cada uno tiene un comportamiento diferente: ransomware de bloqueo y ransomware de cifrado. El primero bloquea a la víctima fuera del sistema operativo, negándole el acceso a su computadora y a cualquier otra aplicación o archivo; y el segundo incorpora algoritmos de encriptación para bloquear los archivos del sistema.

Ambos casos tienen el mismo objetivo: bloquear los archivos o sistemas y exigir un rescate por su recuperación.

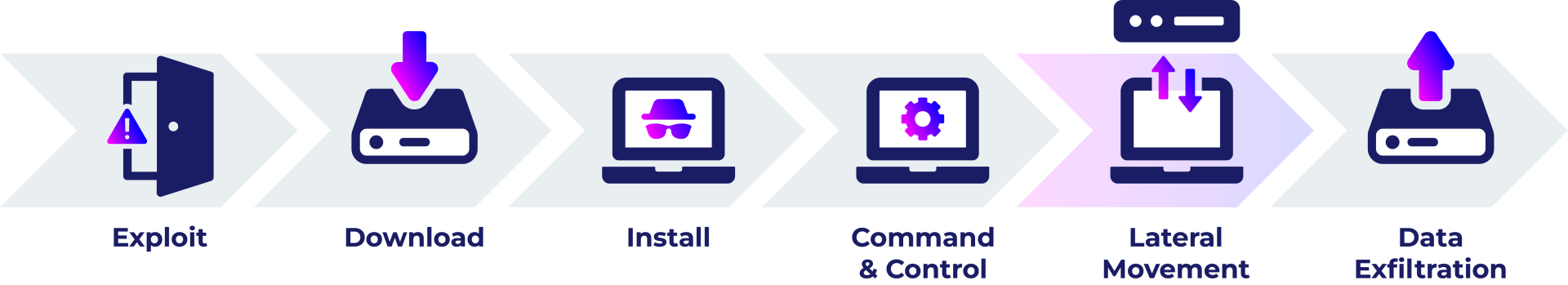

Estos pasos describen de forma general cómo funciona el ransomware:

1. Entrega y despliegue del ataque

Los piratas informáticos suelen buscar la forma más fácil de infectar un sistema o red; estos son los métodos de infección más comunes:

- Campañas de phishing.- Emails que contienen enlaces o archivos adjuntos maliciosos (inventan muchas formas de disfrazarlos como páginas web o documentos “confiables”).

- Ataques a softwares con vulnerabilidades.

- Tráfico de internet dirigido a sitios web maliciosos.

- Sitios web legítimos que contienen código malicioso inyectado en sus páginas web.

- Descargas no autorizadas.

- Campañas de publicidad online maliciosa.

- Mensajes SMS (para dispositivos móviles).

2. Movimiento lateral

Después de acceder por primera vez a tu red –ya sea a través de un mensaje, link o documento malicioso–, el ransomware usa técnicas de movimiento lateral para propagarse en todos los dispositivos conectados a la red, intentando obtener acceso completo a ella. Si tu red no está segmentada, el ransomware se extenderá a otros puntos finales y servidores en tu entorno y, como resultado, se autopropagará.

3. Ejecución del ataque

3.1 Exfiltración de datos

Cuando el ransomware logra propagarse en la red, los operadores usan métodos avanzados como la exfiltración de datos, que consiste en filtrar la información confidencial antes de cifrarla para hacer una doble extorsión: primero bloqueando el acceso y luego amenazando con publicar la información privada de tu empresa si no pagas el rescate.

3.2 Destrucción de copias de seguridad

Antes de cifrar los datos, el ransomware busca copias de seguridad para destruirlas. El programa puede reconocerlas por su extensión de archivo, así que los documentos almacenados en la nube también pueden estar en riesgo. Por ello es recomendable guardar tus backups tanto en la nube como en almacenamientos físicos, así como activar el atributo de “solo lectura” para impedir que los reconozcan y eliminen.

3.3 Cifrado de datos

Los operadores suelen usar cifrado asimétrico, también conocido como criptografía de clave pública, un proceso que emplea dos claves –una pública y una privada– para que tus archivos sean impenetrables. Estas personas generan las claves y sólo te permitirán acceder al documento después de recibir el pago del rescate.

Es casi imposible descifrar los archivos retenidos para pedirte dinero si no tienes una clave privada; sin embargo, algunos programas pueden penetrarse usando descifradores de ransomware.

3.4 Petición del rescate

Después de bloquear los documentos suele aparecer un mensaje con instrucciones para que pagues la clave de descifrado. Todo sucede en pocos segundos, así que es muy probable que te tome por sorpresa ver la nota de rescate.

Lamentablemente, la aparición de las criptomonedas y la evolución de los algoritmos de encriptación ayudaron a convertir el ransomware en una “máquina de hacer dinero”. Por lo general, los delincuentes solicitan el pago en Bitcoin porque esta criptomoneda no es fácil de rastrear por los investigadores de ciberseguridad y los organismos encargados de aplicar la ley.

Principales víctimas del ransomware

Los cibercriminales se dieron cuenta de que las empresas y organizaciones son mucho más rentables que los usuarios individuales, por ello buscan objetivos más grandes: entidades gubernamentales, organismos públicos, corporativos e incluso escuelas y hospitales. Quisimos aprovechar este contenido para mencionar a las principales víctimas del ransomware, para prestar especial atención en ellas.

Instituciones públicas

Las instituciones públicas administran enormes bases de datos que contienen información personal y confidencial que los ciberdelincuentes pueden vender. Muchas veces, los funcionarios no están lo suficientemente capacitados para detectar y evitar ataques cibernéticos, además de que utilizan software y equipos obsoletos, así que sus sistemas están llenos de brechas de seguridad que son fáciles de explotar.

Una infección puede interrumpir las actividades habituales de las instituciones, quienes terminan con enormes pérdidas financieras ya sea por pagar dinero por el rescate, o por asumir los costos de recuperarse del ataque.

Empresas

Los extorsionadores saben que una infección puede causar interrupciones importantes en la operación de una compañía. Como los sistemas empresariales son complejos y propensos a las vulnerabilidades, pueden explotarlos con software intrusivo, lo cual aumenta sus posibilidades de recibir un pago.

Cabe mencionar que el ransomware puede afectar no solo a las computadoras, sino también a los servidores y los sistemas de almacenamiento en la nube, penetrando profundamente en el núcleo de la empresa. Y los delincuentes saben que las organizaciones prefieren no denunciar una infección por temor a las consecuencias legales y al daño en su reputación.

Usuarios domésticos

Como no acostumbran a tener copias de seguridad, los usuarios domésticos son el objetivo número uno de los operadores de ransomware. Pocos tienen la preparación suficiente sobre seguridad cibernética, volviéndose propensos a la manipulación por parte de los atacantes. A esto se suma la falta de inversión en seguridad cibernética y de actualizaciones constantes de software.

Sector salud

Las organizaciones de salud son el nuevo objetivo favorito del fraude cibernético. El problema es que los proveedores de atención médica pierden un porcentaje más alto de clientes en comparación con otras industrias, después de que sufren una violación de datos o un ataque de ransomware.

Retail

De acuerdo con el reporte State of Ransomware in Retail 2021 de Sophos, 54% de las organizaciones de retail encuestadas recibieron un ataque de ransomware en 2020. Esto prueba que los piratas informáticos tienen un interés especial en la industria porque las empresas tienen poca protección y pueden monetizar sus ataques fácilmente.

Conclusión

El internet y la tecnología llevaron la extorsión a nivel global, pero depende de todos nosotros (usuarios, empresarios y tomadores de decisiones) interrumpir los fraudes cibernéticos.

Hoy sabemos que:

- El ransomware es un negocio y debemos tratarlo como tal.

- El mundo de las ciberamenazas utiliza herramientas avanzadas y habilidades de ingeniería social para acceder a muchas redes y sistemas informáticos.

- Los ataques no solo tienen objetivos financieros, sino también intereses políticos y estratégicos.

Pero no estás solos en este camino digital, y hay algunas cosas sencillas que puedes hacer para prevenir que un secuestro de datos arruine tu día. Piensa que los cibercriminales tendrán tanto impacto en tus datos y seguridad como tú se los des.

Recientes

Ciberseguridad

¡Hola! :)

Somos bloggers fascinados por la tecnología y la ciberseguridad.

Te traemos semanalmente la información más relevante del sector y algunos consejos prácticos por parte de nuestros expertos.